Blogs, Artículos, Cursos, Programas, Certificaciones relacionados con Seguridad de la Informacion

¿Qué es Seguridad de la Información?

Seguridad de la Información es un conjunto de técnicas y medidas (preventivas y reactivas) que tienen como objetivo proteger la información y los sistemas de información frente al acceso, uso, divulgación, interrupción o destrucción no autorizada. Principalmente este tipo de sistemas se basan en las nuevas tecnologías, por tanto la seguridad de la información resguardará los datos que están disponibles en dicho sistema y a los que solo tendrán acceso usuarios autorizados.

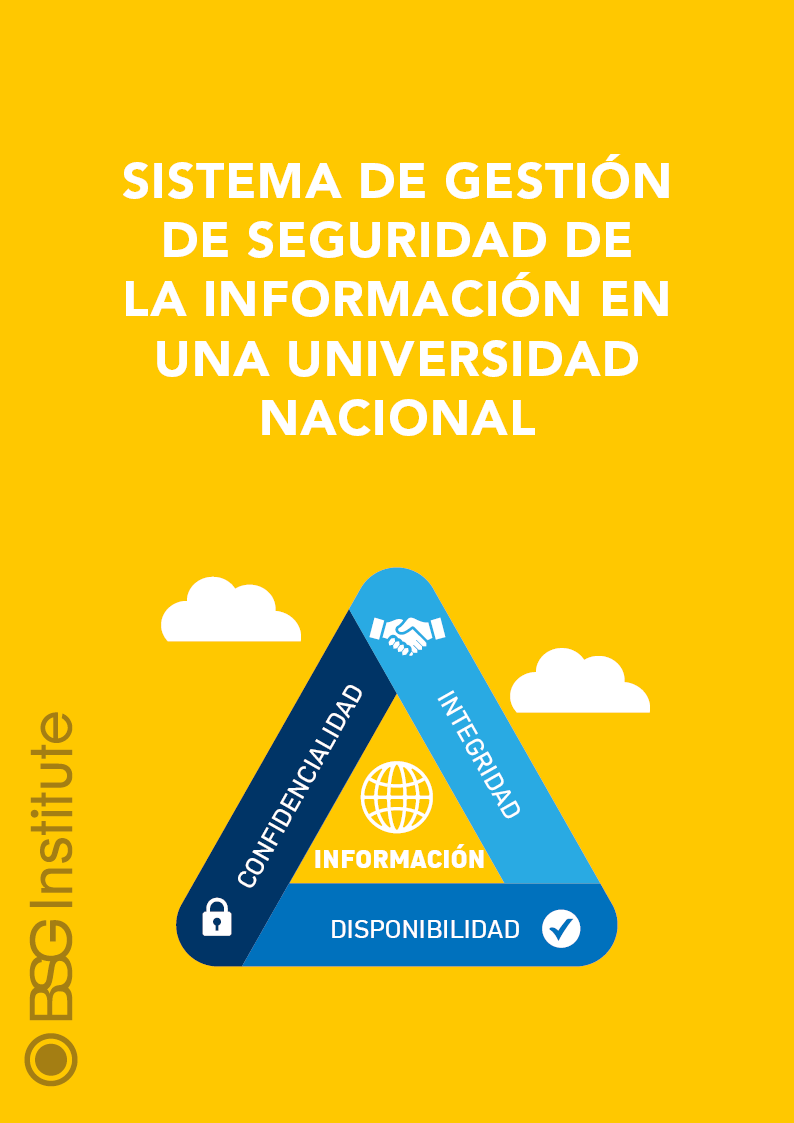

La seguridad de la información, como concepto, se basa en cuatro pilares:

- Disponibilidad: Acceso a la información cuando se requiere, teniendo en cuenta la privacidad. Evitar errores del sistema que permitan accesos ilegítimos.

- Confidencialidad: Información accesible solo para personal autorizado.

- Integridad: Información correcta sin modificaciones no autorizadas ni errores, se protege frente a vulnerabilidades externas o posibles errores humanos.

- Autenticación: Información procedente de un usuario aparentemente real, se debe verificar y garantizar que el origen de los datos es el correcto.

Uno de los estándares para la certificación de los Sistemas de Gestión de Seguridad de la Información es la norma ISO 27001 que nace a partir de una serie de mejores prácticas, ayudando a identificar los riesgos de información, e implementando los controles apropiados para disminuir estos riesgos.

Cursos, Programas, Certificaciones

Blog

¿Qué Hacer ante el Phishing?

Este blog explica las técnicas que los ciberdelincuentes usan para realizar phishing y brinda recomendaciones que permitan evitarlo.

Alineándonos al Futuro de la Profesión

Este blog brinda una reflexión sobre la importancia en conjunto de las habilidades interpersonales y los títulos de un profesional.

Economía Hacker – Malware Como Negocio

Este blog explica el concepto y el alcance de los malware en la actualidad y como se están desarrollando como un negocio delictivo.

El Impacto del Comercio Electrónico

Este blog menciona los beneficios y los peligros de seguridad que involucra el comercio electrónico en la actualidad.

El Negocio a través de las Redes Sociales

Este blog explica el impacto de las redes sociales en una empresa en la actualidad y brinda recomendaciones para su adecuado manejo.

Los Ataques Cibernéticos: Más que un Simple Riesgo sobre un Negocio

Este blog muestra el alcance y el impacto de los ataques cibernéticos y expone la vulnerabilidad actual en las organizaciones.

Prospectiva y Vigilancia Tecnológica

Este blog define los conceptos de prospectiva y vigilancia tecnológica y expone la diferencia entre ambas.

Seguridad de la Información

Este blog explica la definición y el alcance de la Seguridad de la Información en los tiempos actuales.

TI Reformando el Negocio

Este blog explica los beneficios y los desafíos que presentan en su implementación los proyectos de TI en una organización.

La Ciberdelincuencia

Este blog brinda una explicación del concepto y el ámbito de la ciberdelincuencia en la realidad digital actual.

White Papers

Uso del Balance ScoreCard para la Gestión de Riesgos de TI

Estándares de la Serie ISO 27000 en Seguridad de la Información

El Proceso de Auditoría a los Sistemas de Información

Código de Buenas Prácticas de Seguridad de la Información: ISO 27002

¿Qué es OWASP TOP 10?

¿Qué es el Escaneo de Puertos?

Técnicas de Protección de Activos de Información

Marco para el Gobierno de la TI Empresarial

Cláusulas o Dominios del Estándar ISO 27002

Sistema de Gestión de Seguridad de la Información en una Universidad Nacional

Central Telefónica

Más Información

The PMI® Authorized Training Partner seal, PMI logo, Project Management Professional (PMP), Certified Associate in Project Management (CAPM), PMBOK, are registered marks of the Project Management Institute, Inc.